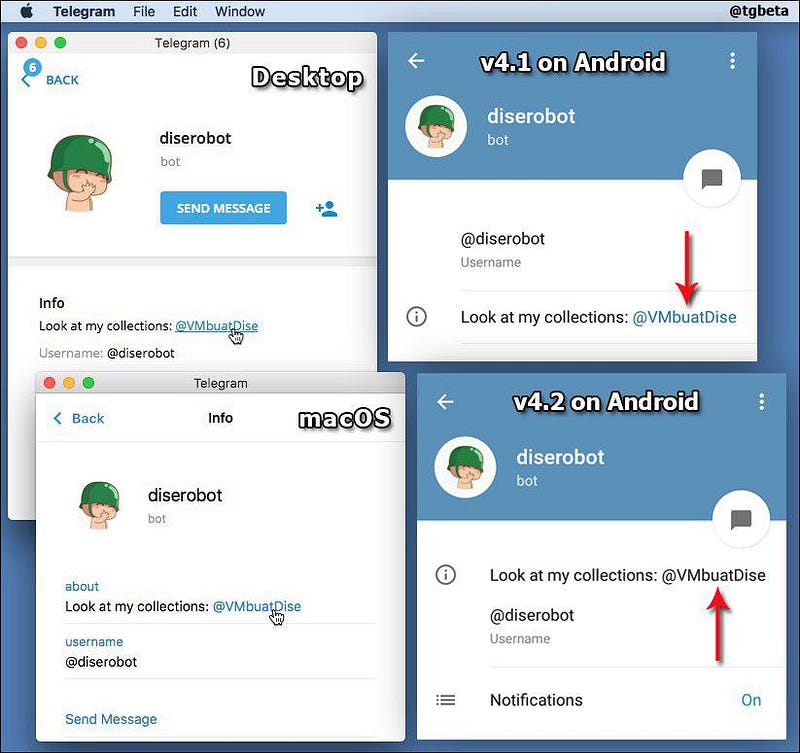

Ecco quali sono le condizioni poste da Telegram e cosa rischiano gli sviluppatori se non rispettano le regole

Durov ha annunciato con un post sul suo canale l’arrivo dei nuovi termini e condizioni per i client alternativi. I client alternativi che usano le API di Telegram sono moltissimi e svariati.

Uno dei più famosi è l’iraniano Mobogram che sarà costretto (insieme ad altri client) a disattivare la ghost mode, ma andiamo ad esaminare nel dettaglio cosa dicono questi ToS.

Vietato interferire

Il punto principale dei ToS è proprio questo:

1.4. It is forbidden to interfere with the basic functionality of Telegram. This includes but is not limited to: making actions on behalf of the user without the user‘s knowledge and consent, preventing self-destructing content from disappearing, preventing last seen and online statuses from being displayed correctly, tampering with the ’read‘ statuses of messages (e.g. implementing a “ghost mode”), preventing typing statuses from being sent/displayed, etc.

Significa che è vietato interferire con le funzionalità base di Telegram e parla esplicitamente di Ghost Mode.

In un suo tweet Durov ci aveva anticipato questa imposizione. Infatti diceva che Mobogram fosse poco aggiornato (e lo è, visto che si riferiva ad una “falsa” versione pubblicata sul Play Store) che questi client avrebbero dovuto rimuovere funzionalità come la Ghost Mode.

Mobogram is an outdated and potentially insecure fork of Telegram from Iran. I don't advise to use it.

— Pavel Durov (@durov) July 29, 2017

These forks will have to remove features like "Ghost ability" soon, because such features break intended behavior and violate privacy.

— Pavel Durov (@durov) July 29, 2017

È innegabile, comunque, che Mobogram (l’app originale ma anche l’app “finta” del Play Store) non rispetti i termini con cui è condiviso Telegram perché non ha a sua volta rilasciato il codice sorgente modificato mentre la GNU GPL 2.0 parla chiaro. La stessa cosa è stata fatta da altri client iraniani.

Monetizzazione

Un’altra parte dei ToS parla di monetizzazione e dice che i developer possono monetizzare la propria applicazione attraverso annunci o in altri modi legittimi, se menzionano il tutto nella descrizione dell’app negli store.

3.1. Developers are allowed to monetize their coding efforts through advertising or other legitimate means.

3.2. If you decide to monetize your app, you must clearly mention all the methods of monetization that are used in your app in all its app store descriptions.

Come Telegram si difenderà dalle violazioni dei ToS

Gli ultimi punti dei ToS parlano chiaro:

4.1. If your app violates these terms, we will notify the Telegram account responsible for the app about the breach of terms.

4.2. If you do not update the app to fix the highlighted issues within 10 days, we will have to discontinue your access to Telegram API and contact the app stores about the removal of your apps that are using the Telegram API in violation of these terms.

Dicono che nel caso in cui un app violi in qualsiasi modo questi ToS l’accesso alle API verrà bloccato (con la revoca del token) e Telegram stessa chiederà agli store di rimuovere l’app.

Telegram ha mandato il 30 agosto 2017 una comunicazione agli sviluppatori registrati dicendo:

Ciao, nome. Stai ricevendo questo messaggio perché sei il creatore dell’app nomeapp (api_id = api_id) che utilizza l’API di Telegram. Abbiamo recentemente aggiornato i Termini di Servizio per l’utilizzo della nostra API da parte dei client di terze parti.

Per favore assicurati che la tua app sia pienamente conforme a queste regole: https://core.telegram.org/api/terms

Le app che violano i Termini di Servizio saranno rimosse dagli app store e l’accesso all’API di Telegram sarà negato.

Maggiori dettagli:

https://t.me/durov/58

Molto probabilmente i 10 giorni partono dalla data di invio dei messaggi, che sono arrivati in contemporanea a tutti gli sviluppatori registrati (almeno a quelli italiani).

Gli altri punti dei termini parlano sostanzialmente di quanto già detto: l’app non può contenere il nome “Telegram” nel nome a meno che non sia seguito dalla scritta unofficial, non potrà usare il logo di Telegram e dovrà rispettare i criteri di sicurezza.

Al momento, però, non tutti i client si sono adeguati.

Le citazioni dai termini di servizio di Telegram non rientrano sotto la licenza Creative Commons Attribuzione-Condividi allo stesso modo 4.0 ma sono citati per diritto di critica e di citazione.