Ecco spiegato perché c’è da stare attenti: “vita, morte e miracoli” di questo malware.

Sono state già riscontrate numerose infezioni in ospedali inglesi ed aziende da ogni parte del mondo.

Ecco un esempio di infezione:

https://twitter.com/fendifille/status/862997621039878145

Anche l’Università di Milano Bicocca è stata infettata dal ransomware

A ransomware spreading in the lab at the university pic.twitter.com/8dROVXXkQv

— 「hiatus remover」 (@dodicin) May 12, 2017

Dettagli generali

Il ransomware in questione sfrutta le vulnerabilità corrette dal bollettino MS17–010 rilasciato a Marzo scorso. Se non l’avete ancora fatto, aggiornate subito la vostra edizione di Windows. In questo modo sarete immuni da questo problema. Alla fine dell’articolo ulteriori dettagli.

Sono colpite tutte le edizioni di Windows. La patch, fortunatamente, è stata rilasciata anche da Windows XP (fonte) e si trova su “UpdateCatalog”, sito ufficiale di Microsoft.

I criminali hanno sfruttato la falla che era stata già pubblicata dall’informatico Laurent Gaffié pochi giorni prima del programmato rilascio della patch correttiva di Febbraio, mai pubblicata.

La stessa falla è sfruttata in uno strumento dell’NSA chiamato EternalBlue/DoublePulsar, che è stato reso pubblico ed analizzato. Una precisazione, lo strumento è stato pubblicato da Shadow Brokers e non da WikiLeaks.

Sembra che il ransomware si comporti come un worm. Entra nella rete locale e poi inizia ad infettare tutti i computer connessi.

Il ransomware installa di nascosto una backdoor di nome Doublepulsar.

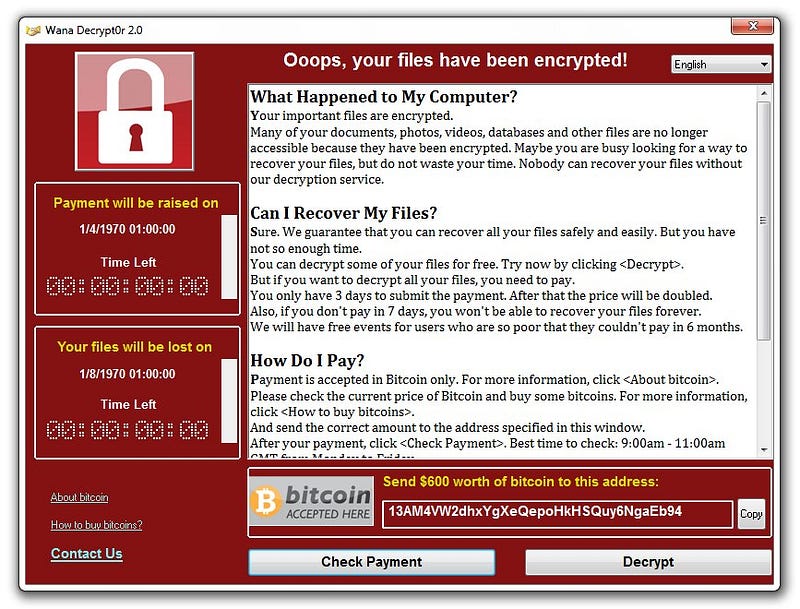

Il prezzo fissato dai criminali è 300 dollari, che aumentano a 600 dollari nel caso di mancato pagamento.

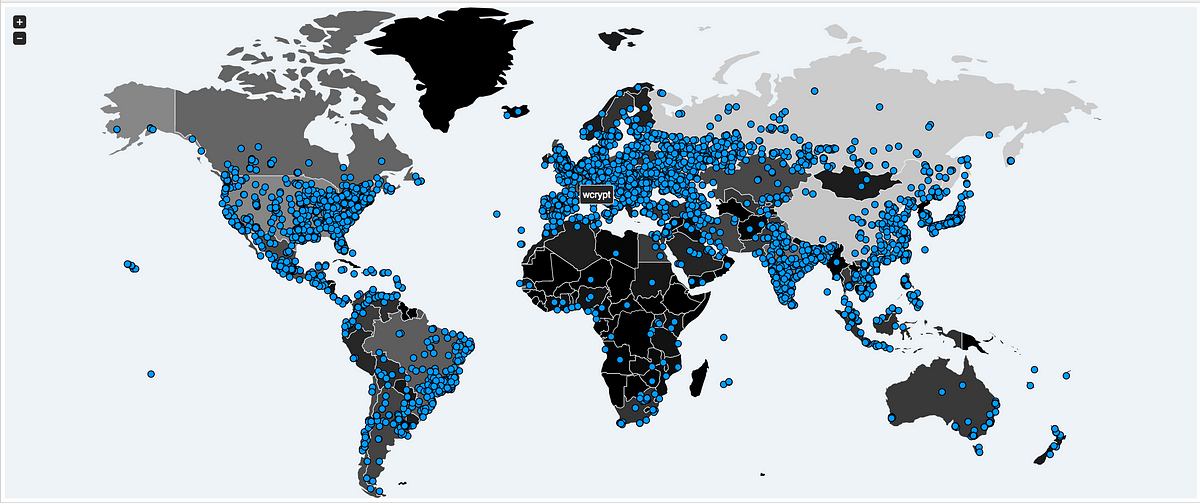

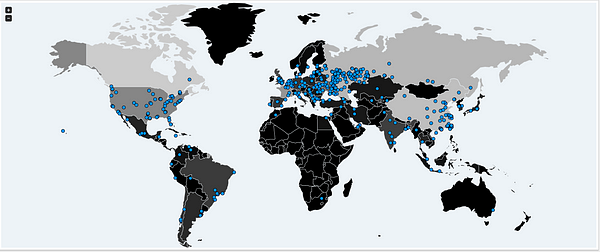

Come potete notare dalla cartina, ci sono state moltissime infezioni in Russia , Ucraina e Taiwan ed un numero uniforme in Europa e negli Stati Uniti.

36,000 detections of #WannaCry (aka #WanaCypt0r aka #WCry) #ransomware so far. Russia, Ukraine, and Taiwan leading. This is huge. pic.twitter.com/EaZcaxPta4

— Jakub Kroustek (@JakubKroustek) May 12, 2017

C’è da notare che il messaggio è multilingua ed è compreso anche l’Italiano:

The decrypter now can show the message in multiple languages (everything other are always English).

One (renamed .rtf) file for each lang… pic.twitter.com/NXTvBXd4Fo— MalwareHunterTeam (@malwrhunterteam) May 12, 2017

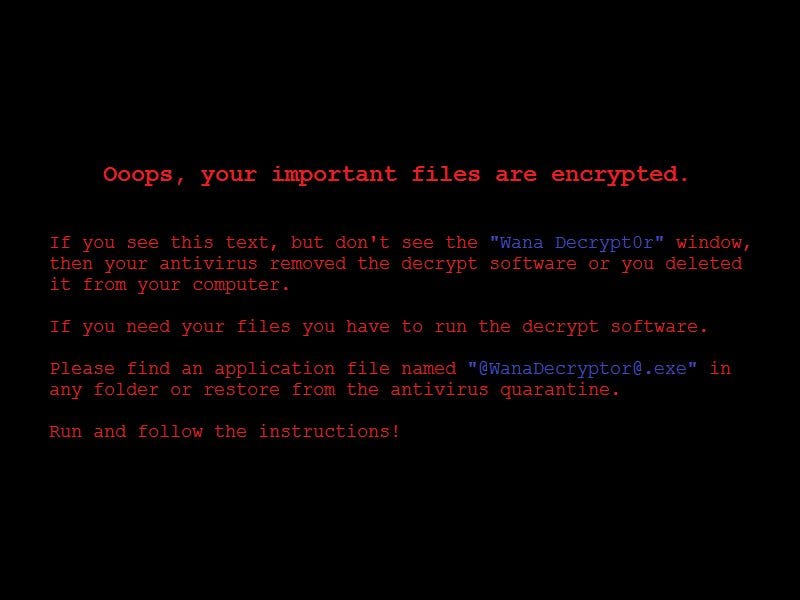

Ecco le note di spiegazione che il ransomware presenta:

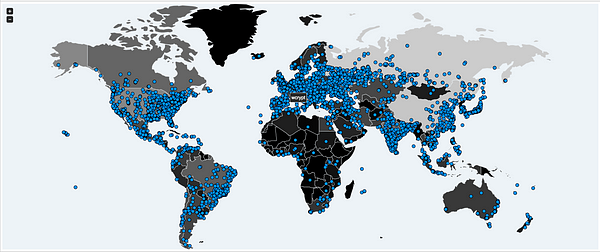

Ecco un’altra mappa aggiornata sulla situazione:

Trovate la versione in tempo reale qui:

Nel frattempo, ritroviamo il ransomware anche a Francoforte, sul tabellone di una stazione, il che significa che l’intera rete è stata infettata.

Just got to Frankfurt and took a picture of this… #Sbahn, you got a #Ransomware! pic.twitter.com/w0DODySL0p

— Marco (@AvasMarco) May 12, 2017

Per gli esperti, ecco gli hashes di WannaCrypt:

https://gist.github.com/Blevene/42bed05ecb51c1ca0edf846c0153974ahttps://www.youtube.com/watch?v=ZpFAM8Vk3tA

La sua estensione, quella con cui cripta i files, è .wncry.

Portafogli Bitcoin

Con relativo collegamento a Blockchain

- 115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

- 13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

- 12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

Disabilitare SMB per proteggersi

Per chi non può aggiornarsi, è possibile anche disabilitare SMB.

https://twitter.com/guentherishere/status/863113096314839040

Bisogna fare click sul pulsante Windows, poi selezionare “Programmi e funzionalità”, cliccare su “Attiva o disattiva funzionalità di Windows” ed infine togliere la spunta a SMB.

Microsoft da una guida ufficiale per disattivare SMB con comandi da eseguire in Powershell.

Windows 8 e Windows Server 2012

Per disattivare SMBv1 nel server SMB, eseguire il seguente cmdlet:

Set-SmbServerConfiguration-EnableSMB1Protocol $false

Per disattivare SMBv2 e SMBv3 nel server SMB, eseguire il seguente cmdlet:

Set-SmbServerConfiguration-EnableSMB2Protocol $false

Windows 7, Windows Server 2008 R2, Windows Vista e Windows Server 2008

Per disattivare SMBv1 nel server SMB, eseguire il seguente codice:

Set-ItemProperty -Path “HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters” SMB1 -Type DWORD -Value 0 -Force

Per disattivare SMBv2 e SMBv3 nel server SMB, eseguire il seguente cmdlet:

Set-ItemProperty-percorso “HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters” SMB2-tipo DWORD-valore 0 — forza

Secondo Kaspersky, la disattivazione dell’SMB non dà immunità completa. Infatti, la vulnerabilità SMB risulta essere la maggiore causa di diffusione ma non l’unica. L’unica via per risolvere definitivamente il problema è fare regolarmente un backup prima dell’infezione e poi scollegarlo dalla rete e dal computer. Oltre a non aprire mai allegati senza averli scannerizzati con antivirus.

Crittografia e propagazione

Tipologie di file criptati

L’elenco estensioni di file criptati si trova qui.

Dettagli della crittografia

Si tratta di crittografia AES-128 con una chiave AES generata con CSPRNG, CryptGenRandom. La chiave è poi criptata da RSA-2048.

Come si propaga il virus

Il virus si propaga esclusivamente con SMB da rete locale a rete locale con connessioni aperte. Anche tramite VPN.

Aggiornamenti

Una speranza?

Un tweet, ora cancellato, diceva:

"Wannacry infected hosts may contain the keys needed to decrypt files, on my tests it is 00000000.eky 00000000.pky 00000000.res files"

— Paolo Attivissimo (@disinformatico) May 12, 2017

In Italiano, dice che le chiavi di decriptazione fossero contenute nel computer infettato. Il tweet è stato cancellato e, ad oggi, non è stato trovato modo di decriptare.

Dominio acquistato, diffusione fermata

Dei ricercatori informatici hanno scoperto annidato nel codice del malware una “zattera di salvataggio” (oppure un “tasto STOP”) chiamato in gergo “killswitch”. Nel caso in cui fosse stato registrato un determinato dominio (ed il malware l’avesse trovato attivo), il malware avrebbe smesso di criptare dati.

I ricercatori hanno registrato questo dominio ed ora la diffusione si è fermata. Potrebbero riprendere da un momento all’altro con un codice modificato.

Trovate dettagli tecnici qui.

Il numero delle infezioni è comunque alto. Ecco la mappa di oggi a confronto con quella di ieri fornita da Malwaretech.

Ripresa delle infezioni

È possibile che ci sia in giro una variante di WannaCry senza “kill-switch” (la “zattera di salvataggio” descritta prima). Questo sarebbe davvero grave perché non ci sarebbe modo veloce per fermare le infezioni (in attesa dei ricercatori informatici).

Una possibile segnalazione di una variante senza killswitch.

— Paolo Attivissimo (@disinformatico) May 13, 2017

Stare sempre attenti

Qualsiasi PC con quella vulnerabilità, se connesso ad Internet, verrebbe infettato in meno di tre minuti. Il killswitch aiuta ma non risolve completamente il problema. Bisogna quindi procedere subito ad aggiornare con le patch più recenti.

Wow! I've put a SMB honeypot on the internet and I was infected by Wannacry in less than 3 minutes! pic.twitter.com/fNQxmUeW7G

— Benkøw moʞuƎq (@benkow_) May 13, 2017

È stato creato un account twitter che segnala tutti i pagamenti fatti ai creatori del ransomware.

Fonti: tutti i tweet presenti nell’articolo, Paolo Attivissimo (disinformatico.info), resoconto completo su Gist, Microsoft, The Guardian.

Articolo sotto licenza CC-BY 4.0 — Internazionale (escluse immagini).